Опять чертов баннер появился (порно и нужно отправить СМСку) вроде нигде не лазил

обидно

Где прописывается эта зараза ))) Полазил по форумам вот нарыл :

Борьба с банерами

В данном случае вымогательства, стоимость отправки SMS, как правило, указывается явно и составляет небольшую сумму, чтобы мотивировать пользователя заплатить. В ответ авторы обещают прислать код для разблокировки.

Если по каким-либо причинам антивирусное ПО не было установлено или вредоносное ПО этого типа не было удалено, то в качестве альтернативного способа лечения специалисты Лаборатории Касперского рекомендуют проделать следующие действия:

• откройте файл HOSTS с помощью любого текстового редактора, например Notepad. В зависимости от используемой вами операционной системы этот файл располагается:

o для Windows-95/98/ME: в корневом каталоге диска, на котором установлена операционная система

o для Windows NT/2000/XP/Vista: в папке Windows\System32\drivers\etc.

• самостоятельно исправьте данный файл, удалив все строчки кроме: 127.0.0.1 localhost

• установите антивирусное ПО, если оно не было установлено ранее

• обновите антивирусные базы

• запустите проверку на вирусы

Если описанные выше действия не помогли, то обратитесь в Службу технической поддержки Лаборатории Касперского, отправив запрос через веб-форму Helpdesk.

Вернуться в начало статьи

Программы, ограничивающие работу с обозревателем

В результате действий таких программ-вымогателей в браузере создается всплывающее окно без возможности закрытия, мешающее или полностью препятствующее работе в Интернете. Например:

Наиболее характерные представители этого подвида вымогателей – вредоносные программы семейств Trojan-Ransom.Win32.Hexzone и Trojan-Ransom.Win32.BHO.

Если по каким-либо причинам антивирусное ПО не было установлено или вредоносное ПО этого типа не было удалено, то в качестве альтернативного способа лечения специалисты Лаборатории Касперского рекомендуют проделать следующие действия:

• в меню обозревателя Internet Explorer откройте окно Управление надстройками из меню обозревателя «Сервис→ Надстройки→ Включение и отключение надстроек»

• в окне Управление надстройками перечислены все установленные и активные надстройки, среди которых следует выявить вредоносную. Для этого обратите внимание на все надстройки, у которых в графе Издатель либо ничего не указано, либо есть строка (Не проверено) – их следует проверить в первую очередь.

• в графе Файл проверьте расширения файлов таких подозрительных надстроек. Отключите подозрительные расширения, нажав кнопку Отключить.

• перезапустите Internet Explorer и убедитесь, что всплывающее окно исчезло.

Если описанная процедура не помогла, то возможно, причина в другом расширении, и чтобы его выявить, последовательно отключите все расширения, проверяя результат.

Вернуться в начало статьи

Программы, блокирующие доступ к ресурсам операционной системы

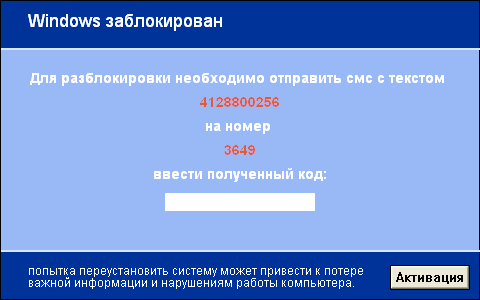

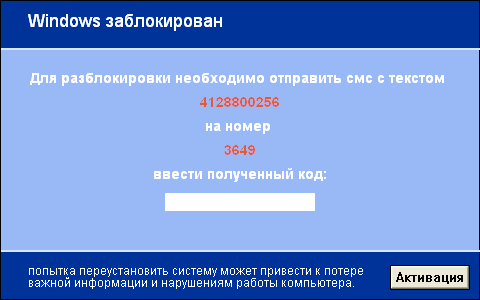

Этот вид вредоносной программы класса Trojan-Ransom основан на блокировке доступа пользователя к ресурсам операционной системы. В этом случае пользователь не может завершить работу вредоносной программы или запустить любую другую программу, в том числе Диспетчер задач. Запустив такую троянскую программу, пользователь увидит на экране сообщение с требованием выкупа. Клавиатура и мышка будут продолжать работать, но на экране появится окно, которое невозможно свернуть, с которого невозможно переключиться (например, с помощью сочетания клавиш «Alt-Tab»). Остается только окно, расположенное поверх остальных, в котором сформулированы условия получения пароля для восстановления работоспособности системы.

Программы, блокирующие доступ к ресурсам операционной системы

Этот вид вредоносной программы класса Trojan-Ransom основан на блокировке доступа пользователя к ресурсам операционной системы. В этом случае пользователь не может завершить работу вредоносной программы или запустить любую другую программу, в том числе Диспетчер задач. Запустив такую троянскую программу, пользователь увидит на экране сообщение с требованием выкупа. Клавиатура и мышка будут продолжать работать, но на экране появится окно, которое невозможно свернуть, с которого невозможно переключиться (например, с помощью сочетания клавиш «Alt-Tab»). Остается только окно, расположенное поверх остальных, в котором сформулированы условия получения пароля для восстановления работоспособности системы.

Способ лечения №1. Для решения проблемы необходимо завершить вредоносный процесс, блокирующий экран. Если компьютер находится в сети, то можно подключиться к компьютеру с помощью средств удаленного администрирования. Приведем пример с использованием стандартного средства WMIC (Windows Management Instrumentation Command-line).

• на удаленной машине запустите командную оболочку cmd.exe

• выполните следующие команды:

wmic /NODE:<имя компьютера или сетевой адрес> (например «/NODE:192.168.10.128») /USER:<имя пользователя на зараженной машине> (например «/USER:Analyst»)

• появится предложение ввести пароль пользователя на компьютере, заблокированном программой-вымогателем, который также надо ввести

• далее выполните команду process

• после этого будет выведен список запущенных процессов на удаленной машине

• найдите в списке подозрительный процесс, который не относится к ОС и пользовательским приложениям, например, aers0997.exe

• выполните следующую команду:

process where name=”<имя зловредного процесса>” delete (например, process where name=”aers0997.exe” delete)

• после завершения вредоносного процесса, на зараженной машине исчезнет окно с требованием выкупа

• установите антивирусное ПО и проведите проверку на вирусы.

Способ лечения №2. Другим вариантом функционирования вредоносных программ семейств Blocker является блокирование работы не сразу после запуска вредоносного ПО, а после перезагрузки компьютера. Если способ лечения №1 не помог, можно воспользоваться встроенной возможностью восстановления ОС Windows. Рассмотрим последовательность шагов на примере ОС Windows 7 с использованием установочного DVD-диска. Инсталляционный диск понадобится Windows в процессе работы.

• загрузите компьютер в Безопасном режиме

• в меню на экране выберите пункт «Repair Your Computer».

• в процессе запуска вам будет предложено выбрать раскладку клавиатуры и ввести пароль пользователя Windows

• в появившемся далее диалоговом окне выберите пункт «System Restore» («Восстановление системы»)

• мастер восстановления предложит вам откатить систему к одной из точек восстановления. Выберите последнюю точку восстановления и дождитесь окончания работы мастера

• по завершении вам будет предложено перегрузиться, после чего скорее всего ограничения будут сняты.

Следует отметить улучшенную защиту ОС Windows 7, в которой некоторые из вредоносных программ семейства Blocker можно обезвредить средствами «Диспетчера Задач Windows», завершив подозрительные запущенные процессы.

Способ лечения №3. Если предыдущий способ лечения не помог, можно воспользоваться методом ручного удаления вредоносной программы из безопасного режима.

Метод удаления вредоносного ПО вручную подходит только в том случае, если вы четко представляете последствия своих действий.

Для удаления вредоносной программы вручную проделайте следующие действия:

• перезагрузите компьютер в Безопасном режиме

• в меню выберите пункт «Safe mode with Command Prompt» (безопасный режим с запуском командной строки)

• дождитесь загрузки системы в безопасном режиме

• введите пароль для входа в систему (если это необходимо)

• после ввода пароля появится окно командной строки. Из окна командной строки можно запускать любые утилиты и программы. В этом случае искать, где прописалась вредоносная программа придется самостоятельно, например, это можно сделать с помощью бесплатной утилиты Autoruns.

Способ лечения №4. Если предыдущий способ лечения не помог или возможность загрузки Windows из безопасного режима отключена вредоносной программой, можно воспользоваться методом ручного удаления вредоносной программы с использованием загрузочного компакт-диска, так называемого LiveCD, например, ERD Commander. Вредоносные программы класса Trojan-Ransom обычно используют системный реестр Windows. Рассмотрим самый распространенный случай – изменение значения «Userinit» в ветке «HKLM\Software\Microsoft\Windows NT\CurrentVersion\Winlogon». При такой автозагрузке блокировка компьютера происходит сразу после ввода пароля при входе в систему.

Для разрешения возникшей ситуации проделайте следующие действия:

• загрузите диск ERD Commander

• зайдите в меню «Start»→«Administrative Tools»→«Registry Editor»

• найдите ключ Userinit в ветке реестра «HKEY_LOCAL_MACHINE\Software\Microsoft\Windows NT\CurrentVersion\Winlogon»

• восстановите значение на «C:\Windows\system32\userinit.exe,»

Будьте осторожны и внимательны при работе с системным реестром!

• удалите вредоносный файл, который был прописан в «Userinit» (в случае, изображенном на рисунке, это файл: «C:\blocker.exe»)

• загрузите компьютер в обычном режиме.

Способ лечения №5. Если вы зарегистрированный пользователь продукта Лаборатории Касперского, обратитесь в Службу технической поддержки.

Вернуться в начало статьи

Программы, ограничивающие действия пользователя в операционной системе.

В операционных системах семейства Windows имеется гибкий механизм политик безопасности, позволяющий системным администраторам настраивать пользовательское окружение. Используя системный реестр, можно отключить пункты системного меню, Панель Задач, изменить вид папок и т.д. Вирусописатели используют функцию системы в своих целях, создав целое семейство вредоносных программ, ограничивающих действия пользователя в операционной системе. Изменение системных настроек, таких как запрет запуска редактирования реестра, запрет запуска Диспетчера задач и т.д., уже давно используется разнообразными вредоносными программами. К этому виду программ-вымогателей можно отнести семейства Trojan-Ransom.Win32.Krotten и Trojan-Ransom.Win32.Taras. Как правило, после запуска такой программы на компьютере можно запустить только Интернет-браузер, чтобы можно было заплатить выкуп.

Рассмотрим некоторые способы лечения.

Способ лечения №1. Удаление профиля заблокированного пользователя.

• перезагрузите компьютер в Безопасном режиме

• войдите в систему под другим пользователем, например, пользователем «Администратор»

• в случаях некоторых программ-вымогателей (например, Trojan-Ransom.Win32.Taras.e) вы увидите, что возможности этого пользователя ничем не ограничены, потому что действие троянской программы распространяется только на того пользователя, который запустил эту вредоносную программу

• скопируйте содержимое рабочего стола заблокированного пользователя и другие нужные файлы, чтобы не потерять важную информацию, а затем удалите профиль заблокированного пользователя

• создайте нового пользователя и войдите в систему под новым аккаунтом.

Способ лечения №2. Некоторые вымогатели (например, Trojan-Ransom.Win32.Krotten.kq) изменяют системные настройки, оказывающие эффект на всех пользователей в системе. Например, вредоносная программа запускается при старте Windows и применяет настройки для каждого нового пользователя, кроме того, запрещая вход в безопасном режиме Windows. В этом случае может помочь лечение с использованием загрузочного диска LiveCD.

• скачайте архив с утилитой AVZ

• распакуйте архив с утилитой с помощью программы-архиватора, например, WinZip

• скопируйте утилиту на flash-носитель

• загрузитесь с LiveCD. Как правило, вредоносные программы данного вида оставляют возможность запуска на заблокированном компьютере только нескольких приложений: Internet Explorer, Outlook Express, чтобы пользователь мог отправить письмо злоумышленникам

• скопируйте содержимое каталога с утилитой AVZ на рабочий стол пользователя заблокированного компьютера

• переименуйте исполняемый файл утилиты с AVZ.exe на iexplore.exe (название исполняемого файла Internet Explorer)

• перезагрузите компьютер

• войдите в систему под заблокированным пользователем

• запустите с рабочего стола утилиту AVZ под именем iexplore.exe. Утилита запустится, т.к. программе Internet Explorer запуск разрешен.

• в окне утилиты выберите пункт меню «Файл»→«Восстановление системы»

• отметьте все пункты, кроме пунктов "Полное пересоздание настроек SPI (опасно)" и "Очистить ключи MountPoints & MountPoints2"

• нажмите кнопку Выполнить отмеченные операции

• по завершении операции восстановления, перезагрузите компьютер. Все ограничения будут сняты.

Способ лечения №3. Если вы являетесь зарегистрированным пользователем продукта Лаборатории Касперского, обратитесь в Службу технической поддержки.

Вернуться в начало статьи

Программы, шифрующие файлы пользователя. Последний вид программ-вымогателей незаметно шифрует данные пользователя. Позже пользователь обнаруживает, что не может получить доступ к нужным файлам. Условия выкупа «данных-заложников» либо помещаются в текстовый файл в каждом каталоге с зашифрованными файлами (например, в случае Trojan-Ransom.Win32.GPCode), либо размещаются на обоях рабочего стола (например, так поступает Trojan-Ransom.Win32.Encore).

Обычно программы-вымогатели этого вида шифруют файлы избирательно – с расширениями doc, xls, txt и т.д., то есть те, которые потенциально могут содержать важную для пользователя информацию. Наиболее известное семейство таких программ Trojan-Ransom.Win32.Gpcode.

Способ лечения. Так как алгоритмы шифрования данных варьируются от программы к программе, универсальных способов лечения привести нельзя. Для расшифровки файлов как минимум надо иметь экземпляр троянской программы, хотя и этого может быть недостаточно. В случае заражения программой-вымогателем подобного вида, обратитесь в Службу технической поддержки Лаборатории Касперского.

Ещё

«Доктор Веб» помогает избавиться от троянца, блокирующего доступ к системе

10 апреля 2009 года

Компания «Доктор Веб» информирует о появлении новой троянской программы, которая при запуске компьютера предлагает ввести регистрационный код якобы для регистрации нелицензионной копии Windows. Для получения регистрационного кода требуется отправить платное SMS-сообщение.

В последнее время значительно возросло число вредоносных программ-вымогателей, требующих отправить SMS-сообщения для получения доступа к системе или к пользовательским документам. 8 апреля 2009 года вирусными аналитиками компании «Доктор Веб» был получен образец очередной программы, которая распространяется в виде поддельных кодеков и при запуске Windows выводит сообщение о необходимости отправить SMS с текстом для разблокировки доступа к системе. Данная вредоносная программа была добавлена в вирусную базу Dr.Web под именем Trojan.Winlock.19. Ее модификации уже автоматически распознаются технологией Origins TracingTM как Trojan.Winlock.origin.

Trojan.Winlock обладает особенностью, позволяющей ему удалять себя через 2 часа после запуска. Для тех, кто не хочет ждать, специалисты компании «Доктор Веб» подготовили специальную форму, в которую можно ввести текст предполагаемого sms-сообщения и получить код разблокировки.

Смотри сайт Dr.Web >>>>>>> Если вы не знаете точное имя троянской программы, попробуйте найти похожий скриншот.

Внимание! Некоторые варианты вируса проявляются одинаково, так что, если указанный код разблокировки вам не подошел, попробуйте поискать похожие изображения.

Вы можете попробовать получить код разблокировки, если вам известно имя троянской программы:

Смотри сайт Dr.Web >>>>>>> Получить код разблокировки по номеру и тексту сообщения, которое предлагается отправить:

Смотри сайт Dr.Web >>>>>>> Компания «Доктор Веб» в очередной раз призывает пользователей не поддаваться на уловки вирусописателей, отправляя им запрашиваемые SMS. Установленный на компьютере Dr.Web оперативно выявляет данную угрозу и уничтожает ее. При возможном заражении в случае применения другого антивирусного ПО, пользователь всегда может воспользоваться формой, разработанной специалистами «Доктор Веб».

Может кому поможет))) а если это лишняя информация ---Админ удали (не ругайся

) опа а картиночки и не получились(((

Немножко подредактировал... (VOLD)

Немножко подредактировал... (VOLD)

нашел 4 хреновины---но ....бесплатно не хочет лечить))) предлагает купить

нашел 4 хреновины---но ....бесплатно не хочет лечить))) предлагает купить

) опа а картиночки и не получились(((

) опа а картиночки и не получились(((  полно подобных банеров встречал у бедствующих моих клиентов, даже был при подобном банере заблокирован DVD...перепрошивку материнки пришлось делать другим способом..

полно подобных банеров встречал у бедствующих моих клиентов, даже был при подобном банере заблокирован DVD...перепрошивку материнки пришлось делать другим способом..

вот такая хрень.

вот такая хрень.